iOS曝惊天漏洞:微信、支付宝全中招

在越狱与否的争论中,反对方最铿锵的证据就是iOS原生系统的安全性。

不过,ID@蒸米 的用户昨天在乌云平台发布了一篇漏洞报告文章,指出iOS系统无论越狱与否,都存在一个重大安全隐患。他展示了在未越狱且搭载iOS 8.2系统的iPhone上用URL Scheme设计漏洞劫持微信支付(京东客户端)和支付宝(美团客户端)账号密码的视频Demo。

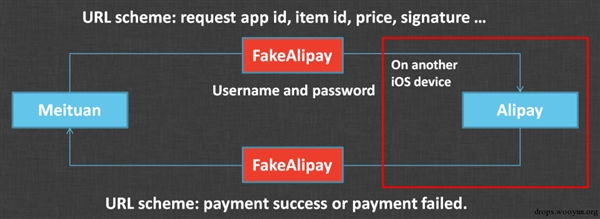

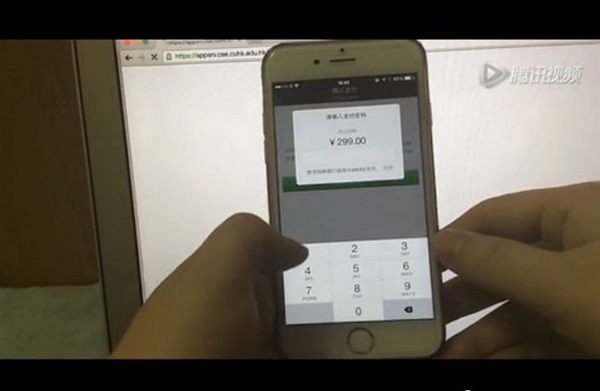

演示视频中“伪装”成支付宝的“FakeAlipay”,在收到美团发来的订单信息后,生成了一个和支付宝一样的登陆界面,用户在输入帐号密码后,FakeAlipay会把账号密码以及订单信息发送到黑客的服务器上,黑客获得这些信息后可以在自己的 iOS 设备上完成支付,并把支付成功的 URL Scheme 信息发回给FakeAlipay,FakeAlipay再把支付成功的 URL Scheme 信息转发给美团,这样就完成了一次被劫持的支付。

这是为什么呢?

作者介绍,在 iOS上,一个应用可以将其自身“绑定”到一个自定义URL Scheme上,该scheme用于从浏览器或其他应用中启动该应用。

在iOS中,多个应用程序注册了同一种URL Scheme的时候,iOS系统程序的优先级高于第三方开发程序。但是一种URL Scheme的注册应用程序都属于第三方开发,那么它们之间就没有优先级了。作者经过测试,证明系统判定优先级顺序与Bundle ID有关(一个Bundle ID对应一个应用)。通过精心伪造Bundle ID,iOS就会调用 我们App的URL Scheme去接收相应的URL Scheme请求。

据悉,作者是来自香港中文大学的博士生,他声明并该漏洞是iOS系统漏洞。至于支付宝、微信、京东客户端,仅是为了演示,其他应用同样可以中招。

乌云原文:http://drops.wooyun.org/papers/5309

视频地址:Demo1http://v.qq.com/page/p/d/s/p0149z3tgds.html Demo2 http://v.qq.com/page/i/f/h/i0149uh43fh.html

原文链接:http://news.mydrivers.com/1/404/404964.htm

双11云服务器热购推广(腾讯云):2核+4G内存+3M带宽=688元/3年(仅限新用户)

-

1微信开发errcode:45015,errmsg:response out of time limit之完美解决

-

2archive is not a ZIP archive之解决

-

3火狐每次启动都弹出迅雷提示下载openh264之解决

-

4以小米6为例图说安卓手机如何安装谷歌四件套

-

5Eclipse中提示Could not find the main class之解决

-

6在微信中调用外部浏览器实现文件下载之解决

-

7XML document structures must start and end within the same entity报错解决

-

8U盘安装CentOS 7终极方案,简单有效

-

9POI合并单元格时CellRangeAddress类提示过时之解决

-

10java web项目代码不报错但是项目左上角有个红叉之解决

鲁公网安备 37010202001271号

鲁公网安备 37010202001271号